Les attaquants ciblent fréquemment les terminaux, notamment les ordinateurs portables, les smartphones et les autres appareils connectés que nous utilisons au quotidien. Ils sont répandus, sujets à des faiblesses et difficiles à éviter. Une classe de technologies en développement appelée EDR (Endpoint Detection and Response) tente d’offrir des fonctionnalités plus sophistiquées que les programmes antivirus et antimalware conventionnels. Cet article définit EDR, explique sa signification, explique le fonctionnement des solutions de sécurité EDR et examine les pratiques recommandées pour l’utilisation de ces technologies.

-

Définition EDRDéfinition EDR

-

Capacités d'une EDRCapacités d'une EDR

-

Comment fonction une EDR ?Comment fonction une EDR ?

-

Avantages d’EDRAvantages d’EDR

-

Choix d'une solution EDRChoix d'une solution EDR

-

Les bonnes pratiques pour améliorer l'efficacité de la mise en œuvre de l'EDRLes bonnes pratiques pour améliorer l'efficacité de la mise en œuvre de l'EDR

Définition EDR

Définition ANSII

Une EDR permet de détecter et bloquer les menaces connues et inconnues sur les terminaux en s’appuyant sur l’analyse comportementale, l’apprentissage automatique et la corrélation des événements. Une EDR possède de fortes capacités de détection (comportements suspects, attaques sans dépôt de fichier), d’investigation (visualisation de la séquence complète d’une attaque) et de remédiation (restauration de fichiers, fermeture de programmes, isolation réseau de machines). ((ANSSI), 2021)

Capacités d'une EDR

Les fonctions de base de la solution EDR sont : détection, investigation et réponse.

Détection

Lors de la détection, EDR effectue une analyse comportementale des terminaux en utilisant des techniques de détection avancées. L’analyse comportementale permet de reconnaître des comportements qui déviant d’une norme, après une phase d’apprentissage. Grâce à cette analyse, l’EDR peut émettre des alertes qui seront vérifiées et renforceront l’apprentissage. L’intérêt de cette technique est qu’elle permet de stopper un attaquant dans son élan : si un PDF contient un script qui ouvre powershell et ouvre une connexion sur un port classique d’un serveur extérieur au SI alors cette suite d’action sera considérée comme anormale et va être bloquée par l’EDR. Aussi EDR s’appuie sur de détecteur de compromission (IoC) pour surveiller les terminaux aux surveillances.

Investigation

La détection des actions offre la visibilité sur les processus, ce qui est d’une très grande aide pour faire de l’investigation. Les données collectées sont ensuite envoyées au moteur d’analyse de la solution EDR, qui, à l’aide d’algorithmes et de techniques de machine learning, analyse les données afin de mettre en évidence des comportements non conformes à la norme ou irrégularités de fonctionnement. Les actions sont corrélées et remontées dans une plateforme centralisée qui permet d’étendre l’apprentissage observé d’un poste à tous les autres. Ainsi, si une attaque est détectée sur 10 terminaux, alors la console centralisée va faire redescendre l’information sur tous les autres.

Réponse

Les capacités de réponse d’EDR aident l’opérateur à prendre des mesures correctives, à diagnostiquer d’autres problèmes et à effectuer une analyse, ce qui peut permettre le suivi des problèmes et peut aider à révéler une activité similaire ou à faciliter une investigation. Ces capacités aident à identifier les systèmes affectés après la violation et peuvent être en mesure de collecter des artefacts ou d’enquêter sur la mémoire système en direct dans les terminaux suspects. La combinaison des données de situation historiques et actuelles aide à fournir une image plus complète lors d’un incident. Une caractéristique très importante de la solution EDR est la réponse rapide durant l’investigation, arrêtant ainsi la propagation d’un élément malveillant qui aurait pu être détecté.

Certains systèmes de détection et de réponse des terminaux peuvent effectuer des activités de correction automatisées, telles que la déconnexion ou l’arrêt des processus compromis ou l’alerte de l’utilisateur ou du groupe de sécurité des informations. Ils peuvent également être en mesure d’isoler ou de désactiver activement les terminaux ou les comptes suspects. Un bon système de réponse aux incidents aidera également à coordonner les équipes lors d’un incident actif, contribuant ainsi à réduire son impact. Également il a des options des réponses multiples qui fournit une réponse instantanée pour plusieurs appareils simultanément.

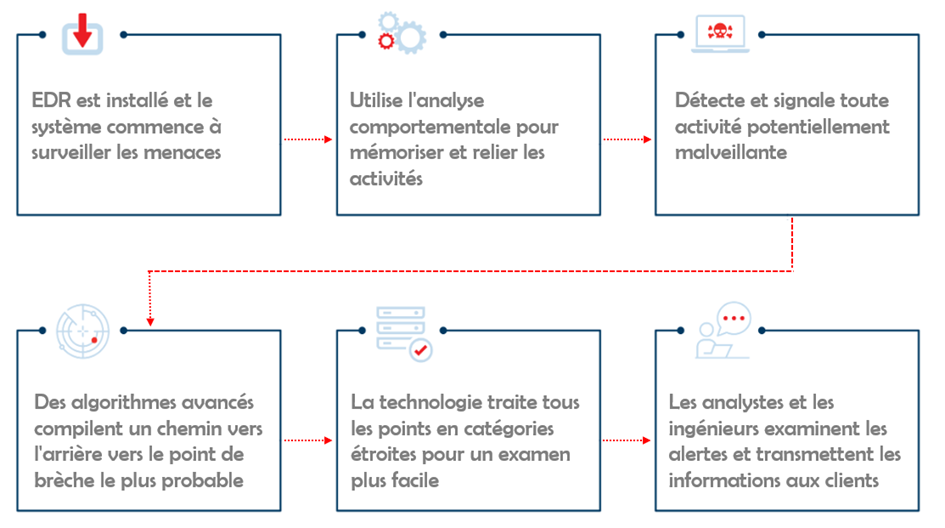

Comment fonction une EDR ?

EDR offre une sécurité et une efficacité opérationnelle, tout en intégrant la prévention, l’investigation, l’identification, l’examinassions, la détection et la réponse sur une seule plate-forme.

- EDR est initialement installé pour collecter les données des terminaux, les stockent et les traitent dans une base de données centrale.

- Ensuite, ces événements collectés et analysées, sont corrélés en temps réel pour détecter des évènements suspects et des anomalies comportementales sur les terminaux.

- L’activité suspecte est détectée par une combinaison de correspondance avec des signatures de menaces connues et de comparaison du comportement par rapport aux lignes de base comportementales établies.

– Les signatures de menace sont des caractéristiques utilisées pour identifier les vulnérabilités ou les attaques. Par exemple, hachages de logiciels malveillants connus ou versions de logiciels obsolètes.

– Les lignes de base comportementales sont des ensembles de données créés à partir d’événements jugés sûrs. Par exemple, les heures de connexion normales ou les modèles d’accès aux fichiers acceptables. - Une fois qu’un événement est déterminé comme suspect, les systèmes EDR alertent l’utilisateur et les équipes d’intervention d’urgence des cybermenaces. Elle peut bloquer d’autres événements ou arrêter les processus en cours d’exécution. Les analystes de la sécurité peuvent alors répondre à ces alertes pour déterminer si un événement est réellement une attaque. Les données de journal collectées par EDR aident les analystes à déterminer exactement ce qui s’est passé et les données de corrélation les aident à prendre les mesures appropriées. Ce mécanisme de sécurité des terminaux devrait être capable de protéger en temps réel de manière adéquate.

Avantages d’EDR

- Augmenter le degré de protection de la sécurité: La cyber sécurité, autrefois niche de l’informatique, est devenue une véritable préoccupation associée à la gestion des risques. Les responsables IT doivent fournir à leurs dirigeants des rapports concernant l’état de sécurité de leur entreprise. Sur la base de l’EDR et sur les données issues de plateformes de gestion des vulnérabilités et de protection des endpoints, les responsables informatiques effectuent une évaluation précise de degré de protection. Ils pourront également lister les types d’attaques auxquels les systèmes ont été confrontés et déterminer si les employés suivent bien les directives de sécurité informatique.

- Assurance que toute tentative d’attaque sera rapidement détectée et signalée, sans dépenser tout le budget de sécurité informatique

- Réaction immédiate lorsqu’une menace apparaît: L’EDR ne détecte pas seulement les menaces : il donne également des outils et des recommandations pratiques afin de les neutraliser, Isolation de l’hôte, communication directe avec l’utilisateur, actions de réponse à distance. Le solution EDR vous guide pour résoudre les incidents de sécurité aussi rapidement que possible. Ces outils sont d’un intérêt inestimable face à une menace active.

- Déterminer exactement ce qui s’est passé en cas d’intrusion: Détecter et arrêter les attaques est essentiel, mais comprendre comment elles se sont produites est tout aussi important. En menant l’enquête, il est possible de déterminer quelles méthodes de piratage ont été capables de percer le système de protection. En recueillant toutes les données forensiques pertinentes, l’EDR permettra de savoir comment une attaque a été perpétrée, d’en tirer des leçons et de renforcer votre protection contre des attaques futures. Des données sur les tentatives d’attaques infructueuses peuvent également être obtenues. Ces dernières sont utiles car elles peuvent permettre de déceler une cyber attaque avancée persistante.

- Garantit les obligations RGPD: Dans le cadre du RGPD (Règlement Général sur la Protection des Données), les entreprises sont désormais tenues de signaler toute atteinte à la protection des données dans les 72 heures. En implémentant une solution EDR, l’entreprise garanti la certitude qu’elle répond aux exigences de cette réglementation. Premièrement, l’entreprise montrer aux autorités européennes que les données sont protégées en surveillant l’environnement informatique. Deuxièmement, si une attaque parvient à déjouer le défenses, l’EDR recueille suffisamment d’informations pour la signaler aux autorités dans les 72 heures.

- Meilleure solution contre ransomwares

- C’est adapté à différents types d’organisation ayant des niveaux de maturité différents, car elle peut être opérée de différentes manières.

- Permettre à une entreprise de se protéger à la fois contre les attaques connues (ex : un virus) mais aussi inconnues, en analysant des comportements suspects. (zero-days). Les solutions EDR aideront à identifier les nouvelles menaces à mesure qu’elles surviennent et à y traiter avant que des dommages ne surviennent.

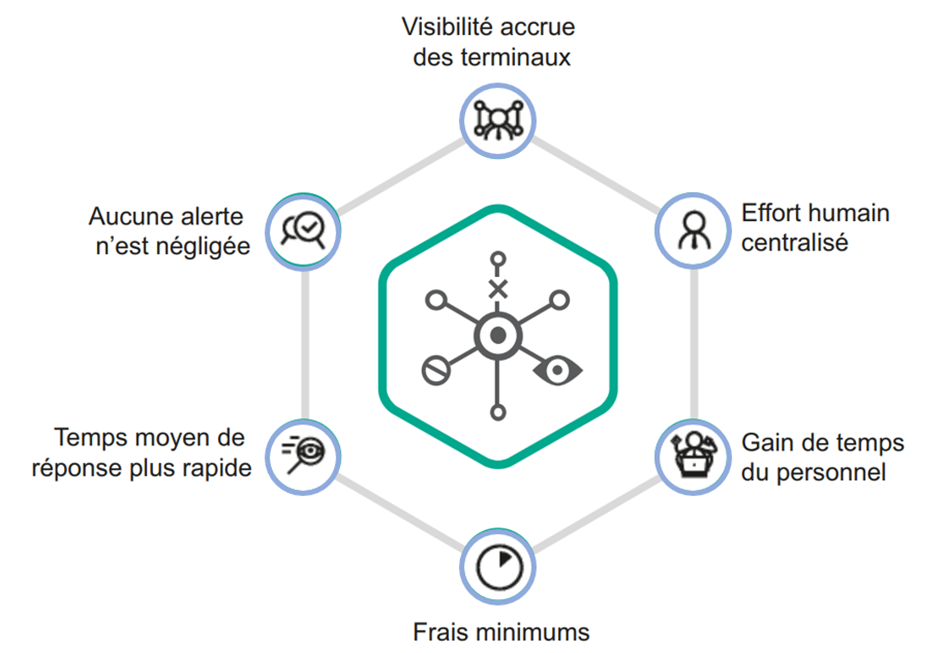

Résultats d’un implémentation EDR performant

Les résultats de la mise en œuvre d’une solution EDR performante, avec automatisation intégrée sont :

- Aucun résidu d’attaque potentiellement dévastatrice : cela élimine toute ambiguïté sur la présence possible d’une menace sur le réseau.

- EDR garantit un temps moyen de réponse (MTTR) aux incidents plus rapides : un paramètre essentiel pour certaines attaques, notamment les ransomwares.

- Comme EDR offre un haut niveau d’automatisation, il garantit que rien n’est mis de côté ou survolé à la suite d’une « baisse de vigilance par rapport aux alertes ».

- Davantage d’attention portée à ces incidents exigeant actuellement une intervention humaine, accompagnée d’une visibilité accrue et de données exhaustives sur les incidents.

- L’entreprise n’a pas besoin d’investir dans la formation ou d’engager des experts en sécurité pour gérer la solution EDR au quotidien. Il suffit que le personnel connaisse les bases et fasse des efforts ponctuels pour utiliser le logiciel EDR.

Choix d'une solution EDR

Caractéristiques à prendre en compte

- Visibilité: les solutions doivent fournir une visibilité en temps réel sur les terminaux. Cela inclut la visibilité des communications, des applications et des processus. Les solutions doivent également fournir un accès centralisé aux journaux pour l’analyse médico-légale pendant et après les événements.

- Variété des terminaux: Aujourd’hui les terminaux se présentent sous de nombreuses formes et tailles, des ordinateurs portables et serveurs aux tablettes et smartphones. Une entreprise doit s’assurer que tous les types de terminaux connectés à son réseau sont compatibles avec une solution EDR choisie. Ceci est particulièrement important pour les entreprises disposant d’un grand nombre d’appareils BYOD qui exécutent différents systèmes d’exploitation et applications.

- Base de données sur les menaces : les solutions doivent inclure une base de données de renseignements sur les menaces. Cette base de données doit intégrer des informations provenant de bases de données externes et pouvoir ajouter des détails spécifiques à votre réseau.

- Protection comportementale : les solutions doivent inclure des moteurs d’analyse comportementale. Ces moteurs doivent vous permettre de suivre les mouvements latéraux sur votre réseau et vos ressources.

- Rapidité : les solutions doivent fonctionner en temps réel, fournir des alertes précises et automatiser la réponse aux menaces. Cela nécessite des moteurs de détection qui produisent un minimum de faux positifs et la possibilité de définir des politiques de réponse automatisées.

- Efficacité : L’efficacité fait référence au bénéfice fonctionnel réel de l’utilisation d’une solution logicielle. Les entreprises dans leurs choix doivent s’assurer que les équipes de sécurité ne reçoivent pas énormément de faux positifs ou de résultats contradictoires.

Les bonnes pratiques pour améliorer l'efficacité de la mise en œuvre de l'EDR

- Etablirez le contexte: définir la maturité d’organisation

- Déminuer le périmètre : bien qu’il ne soit pas possible d’éliminer tous les équipements terminaux dans le périmètre, il est conseillé de réduire leur nombre afin de réduit le nombre d’options disponibles pour les attaquants ainsi que la charge de travail de l’équipe de sécurité. Si cela n’est pas possible ils doivent s’assurer que les solutions qu’elles envisagent peuvent gérer le nombre de terminaux et fournir une surveillance adéquate de l’échelle de leur activité et de la croissance projetée.

- Segmentation du réseau: est une stratégie clé pour isoler les données, les services et les applications en fonction du niveau de priorité. Cela permette de superposer les protections et de contrôler de manière granulaire qui et quoi a accès à différents actifs. Cette stratégie limite également la capacité des attaquants à se déplacer latéralement sur le réseau, limitant les dégâts que les attaquants peuvent causer. Bien que l’EDR offre la possibilité d’isoler les terminaux, il n’est pas aussi efficace que la segmentation. Car l’isolement de l’EDR permet d’attraper les attaquants là où ils se trouvent après identification. La segmentation, cependant, peut ralentir les attaquants avant la détection.

- Mesures proactives : Parallèlement à la mise en place d’EDR, il est important de prendre des mesures proactives pour réduire les faiblesses de votre système et éliminer les voies d’attaque. L’inspection continue des portes ouvertes qui ne sont pas utilisées ou des identifiants qui ne sont plus nécessaires doit être effectuée en les éliminant lorsque cela est possible. Des inspections périodiques du système doivent également être effectuées pour les problèmes de sécurité connus, tels que des logiciels obsolètes ou des configurations incorrectes. Idéalement, ces audits devraient faire partie de politiques et procédures de sécurité existantes de l’organisation, qui devraient être appliquées de manière cohérente.

- Administration et gestion – Les entreprises qui adoptent l’EDR doivent s’assurer qu’elles disposent d’un personnel suffisant doté des compétences nécessaires à l’utilisation du logiciel EDR

- Sensibilisation des utilisateurs : Il est très important que les utilisateurs finaux soient informés des mesures de sécurité et de l’importance de ces mesures. Souvent involontairement, ils présentent des risques importants pour un système. Ils peuvent involontairement partager des fichiers, modifier des données sans le savoir ou être victimes d’un vol d’informations d’identification. Il est donc important de s’appuyer sur cette prise de conscience, en faisant de la sensibilisation une priorité à tous les niveaux. Informer les utilisateurs sur les problèmes de sécurité informatique et leur faire prendre conscience de leur importance pour garantir la sécurité du système.